AMD处理器近15年Sinkclose漏洞影响揭秘

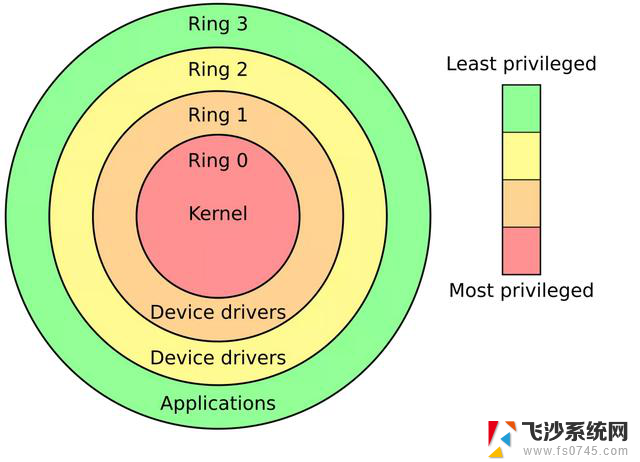

周六,IOActive首席安全顾问恩里克-尼西姆(Enrique Nissim)和副首席安全顾问克日什托夫-奥库普斯基(Krzysztof Okupski)在题为 AMD Sinkclose:Universal Ring-2 Privilege Escalation(通用Ring-2 权限升级))的演示文稿中发表了漏洞研究报告。

根据该团队的介绍,其团队注意到一个被称为"系统管理模式"的执行模式安全所需的组件中存在漏洞。这种模式为攻击者提供了一种用途广泛、破坏力强大的执行方法。该漏洞对操作系统级保护(如在线游戏中常用的反病毒、反恶意软件和反作弊解决方案)是不可见的。

利用该漏洞并不容易(幸好如此),因为攻击者需要先访问系统内核。如果成功,坏人就可以使用 Ring-0 权限获得 Ring-2 权限,从而安装无法检测的 Bootkit。引导工具包是针对系统主引导记录而设计的恶意软件。一旦安装,就无法轻易检测或删除。在某些情况下,成功的攻击甚至可以在完全重新安装操作系统后继续存在。在这种情况下,受影响的机器可能需要彻底更换,而不是一般的恶意软件清除和修复。

尽管最近才被报告和追踪为CVE-2023-31315,但 Sinkclose 漏洞似乎是一个长期存在的问题,在过去 18 年中,AMD 的许多工作站和服务器级 CPU 都没有发现该漏洞。根据 AMD 的产品安全公告,该漏洞影响到其数据中心 CPU、图形解决方案、嵌入式处理器、台式机、HEDT、工作站和移动产品线中的许多处理器。

IOActive 的研究人员在 AMD 公布该问题的 10 个月前就向 AMD 披露了这一问题,使该芯片制造商在公布之前有时间审查和解决这一问题。AMD 已经发布了针对 EPYC 和 Ryzen CPU 的缓解措施。AMD 发言人介绍说,针对嵌入式处理器和其他受影响产品的其他缓解措施将很快发布。不过,该公司没有提供官方时间表。

虽然最初的消息和潜在的损害听起来很可怕,但用户暂时可以放心,因为这个漏洞近二十年来一直未被发现,黑客似乎也从未利用过它。考虑到 AMD 的补救措施以及攻击者在获取内核级访问权限方面所面临的固有困难,该漏洞被广泛利用的可能性很小。